第一章

7种主要安全威胁

窃听、篡改、伪装、重放、非授权访问、拒绝服务、否认。

3种无线通信攻击方式

无线窃听/假冒/篡改、信号重放、信号劫持。

不同协议层次安全防护措施

| 层次 | 功能 | 手段 |

|---|---|---|

| 应用层 | +访问控制 | |

| 传输层 | +身份认证 | 端到端加密 |

| 网络层 | ... | 端到端加密 |

| 链路层 | +完整性、抗重放 | 链路加密 |

| 物理层 | 机密性、抗干扰 | 信道加密、跳频扩频 |

不同网络安全防护措施

| 网络 | 需求 |

|---|---|

| 蜂窝网 | +网络域安全 |

| 无线局域网 | 网络接入安全、用户域安全、应用域安全 |

| 无线个域网 | 无线传输安全 |

| 无线自组网 | 群组通信安全、动态组网安全 |

| 异构无线网 | 跨域接入安全、安全互联互通 |

第二章

2G

2G:支持话音和低速数据。

2.5G:GPRS、WPA、蓝牙。

IMSI — International Mobile Subscriber Identification,TMSI。AUC为每个用户提供三元组:随机数RAND、认证响应SRES、密钥Kc。VLR处存储TMSI和IMSI之间的对应关系,有在用户开机或者VLR数据丢失的时候IMSI才被发送,平时仅在无线信道上发送移动用户相应的TMSI。

- 有线—线缆——明码传输

- 无线—电磁波—加密传输

- 有IMSI(可读出),K(过程中不传输,无法读出,网络侧也有相同数据)和ICCID这3组数据就可以复制SIM卡。

- 鉴权算法A3,编码算法A5,数据加密密钥生成算法A8

- A3、A8、A5、K、Kc是不在网络中传递的,从而增强了网络的安全性。

GSM鉴权过程

MSC/VLR:移动交换中心

AUC-128bit随机数->手机

SIM卡-Ki+随机数-A3算法-生成SRES->AUC

AUC比对自己的和发来的SRES

GSM存在的安全问题

- 单项认证

- 非端到端加密

- 移动台第一次注册和漫游时,IMSI可能以明文方式发送到VLR/MSC

- 加密密钥长度未64bit,太短

- 未考虑数据完整性

- 加密算法不公开,无法得到客观评价

- 加密算法固定不变,缺乏算法和密钥协商部分

3G

Network access security-网络接入安全

用户身份/位置/行踪保密,密钥分发,实体认证,数据完整性用户数据与信令数据的保密

Provider domain security-网络域安全

核心网络实体间安全交换数据:数据加密,数据认证,身份认证

User domain security

用户与智能卡之间的认证,智能卡与终端之间的认证,链路保护

Application security

用户能知道一个安全特征集合是否在运行,并且用户可以根据自己的安全需求进行设置

HLR(home location register)保存的是用户的基本信息,如你的SIM的卡号、手机号码、签约信息等,和动态信息,如当前的位置、是否已经关机等; VLR(visiting location register)保存的是用户的动态信息和状态信息,以及从HLR下载的用户的签约信息。

当你从北京到上海之后,手机会自动向上海的VLR发起位置更新(登记),上海的VLR会将你现在的位置报告到北京的HLR。当他人呼你时,交换机首先向HLR查询你现在所在的位置,然后接可以呼到你了。

一个协议,五元组的生成

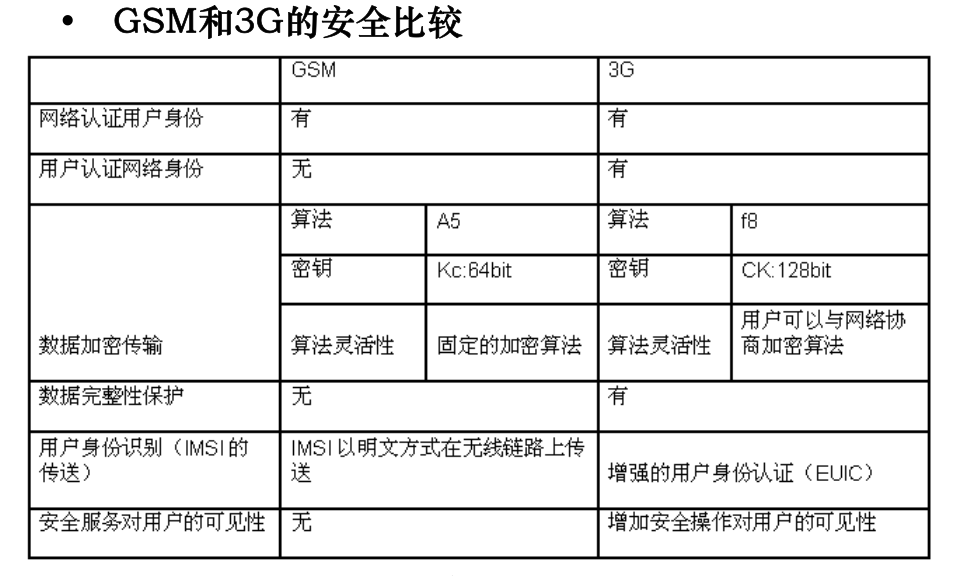

GSM和3G的安全对比

鉴权过程

| MS | VLR/SGSN | HE/HLR |

|---|---|---|

| 认证请求 | ||

| 生成认证向量AV(1..n) | ||

| [存储认证向量组]+[选择一个] | ||

| RAND || AUTH | ||

| [验证AUTH || 计算RES] | ||

| RES | ||

| [比较RES和XRES] | ||

| 计算IC和CK | 选择IK和CK |

4G

LTE安全威胁

3G网络面临的安全威胁同样存在;对eNB(尤其是home eNB)的物理攻击是可能的,对eNB的网络攻击是可能的

LTE/SAE的安全包括两个层次

- 接入层( AS)安全: UE与 eNB之间的安全

- 非接入层( NAS)安全: UE与 MME之间的安全

只是认证向量中 CK, IK变为Kasme

LTE中的安全问题

- 截获IMSI-在UTRAN中UE无法拒绝网络要求明文IMSI

- 跟踪UE-3种:跟踪用户的临时标识;利用IMSI/TMSI和RNTI之间的联系;利用IP地址和TMSI/IMSI/RNTI

- 强制切换eNB/强制切换到传统网络

第三章

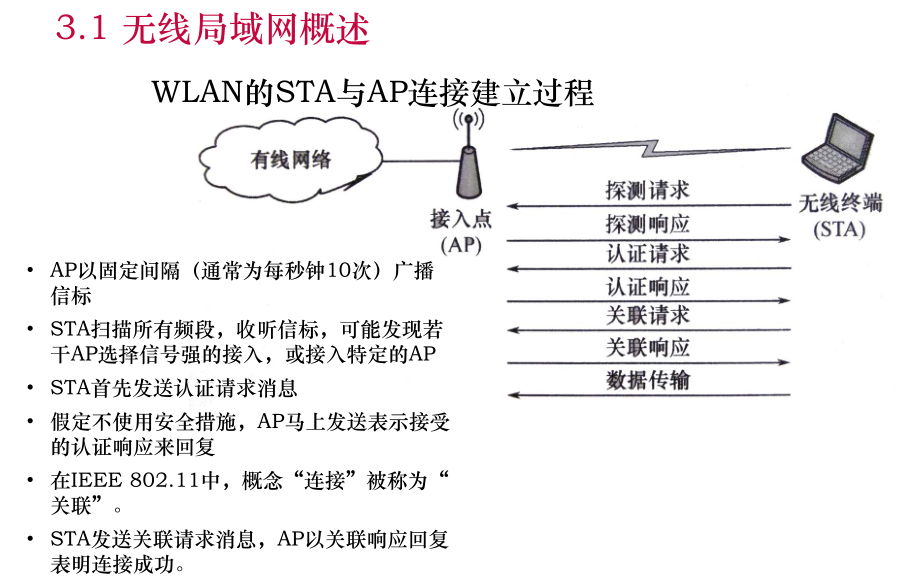

STA与AP的连接建立过程

| 有线网络——接入点(AP) | 无线终端(STA) | |

|---|---|---|

| 固定间隔(通常10秒)广播信标 | <-探测请求- | 扫描所有频段 |

| -探测响应-> | ||

| <-认证请求- | ||

| 假定不使用安全措施,马上回复 | -认证响应-> | |

| <-关联请求- | ||

| -关联响应-> | ||

| <-数据传输- |

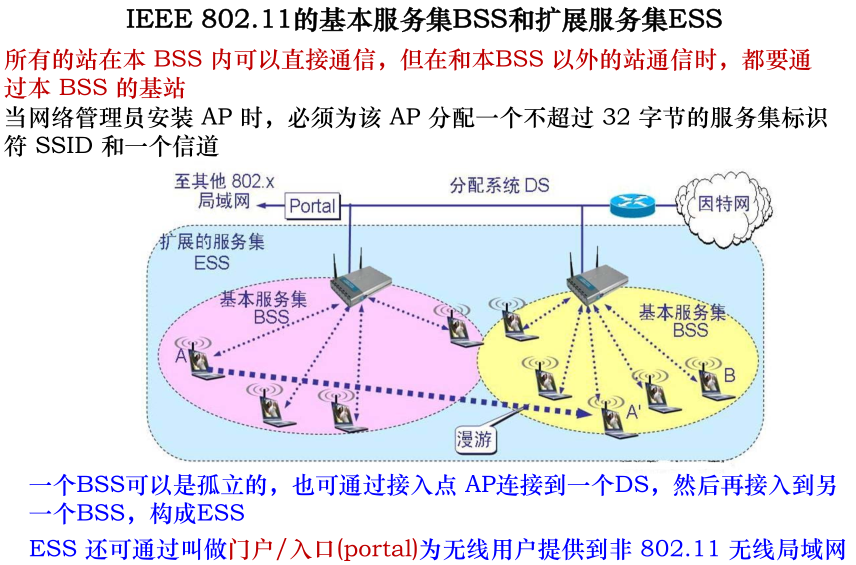

BSS和ESS

安全威胁

物理威胁:

- 电缆

- 天线

- 无线网卡等

干扰:

- 微波

- 人为干扰等

偷窃用户设备:

- 窃听、截取和监听

- 欺骗和非授权访问(伪装成授权用户)——对策:使用外部双因子身份验证,如RADIUS或SecurID

- 网络接管与篡改

- 伪造AP

- 破解密码

- 拒绝服务攻击

- 无线网络钓鱼攻击

- 恶意软件和病毒

SSID两种机制

- 对于广播型SSID ,直接使用无线探测工具进行获取

- 对于非广播型SSID,伪造AP发送断开连结帧,使客户端重新连结时进行捕获

DDOS

| 未认证,未关联 | ||||

|---|---|---|---|---|

| 认证洪水攻击 | 认证成功 | 取消认证 | 取消认证洪水攻击 | |

| (发送认证请求*) | (伪造AP发送取消认证报文^) | |||

| 已认证,未关联 | ||||

| 关联洪水攻击 | 关联成功 | 取消关联 | 取消关联洪水攻击 | |

| (发送关联请求*) | (伪造AP发送取消关联报文^) | |||

| 已认证,已关联 |

*=使合法用户得不到响应

^=使合法用户不能完成认证/关联

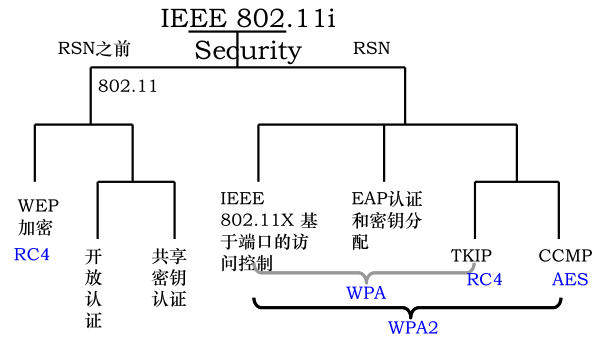

802.11i (WPA/WPA2区别)认证

-

WPA = IEEE 802.11i draft 3 = IEEE 802.1X/EAP + WEP(选择性项目)/TKIP

-

WPA2 = WPA+/CCMP

| WPA | WPA2 |

|---|---|

| PSK模式下主密钥手工输入 | PSK模式下主密钥由手工输入和SSID组成(PMK) |

| 使用TKIP算法——基于RC4 | 使用AES算法——完全脱离RC4算法 |

| 密钥分为主与临时密钥 | 主PMK、临时PTK、GTK(解密广播与多播消息) |

| AP间切换会导致语音中断 | 采用预授权方式来保证无缝切换 |

-

无线局域网安全协议:开放系统认证 + 共享密钥认证(可选)

-

RSN工作流程

-

RSN安全机制只工作在数据链路层,并不提供端到端的应用层通信保护。

-

三种类型的设备:STA、AP、AS(Authentication Servers)

-

STA AP 服务器 STA 发现(加密与认证机制满足AP要求) [转发] 认证 密钥管理 密钥分配 (RSN只保护STA与AP数据链路层间的安全) 加密的数据传输 连接中止

AP不参与认证

四次握手

| WirelessStation——AccessPoint |

|---|

| AP的IEEE802.1X控制端口关闭 |

| <-发送Anonce- |

| -发送Snonce(带MIC)-> |

| <-是否适用一对一密码(带MIC)- |

| -响应,四次握手结束-> |

| AP的IEEE802.1X控制端口打开 |

第四章

Ad Hoc安全问题

无线局域网为单跳网络,不存在路由问题;主要研究集中在物理层和数据链路层;移动终端的所有通信必须经过无线接入点进行 Ad Hoc网络为多跳,的研究内容主要以路由协议为核心的网络层设计

- 无线信道使得Ad Hoc网络可能遭受偷听、伪装、消息重放、消息修改等攻击

- 节点可能布置在敌对环境中

- 拓扑结构和成员是动态的,节点之间的信任关系也是动态变化的

- 安全机制应该适应大规模网络

安全路由-能判断是哪种协议类型的路由攻击

路由表驱动路由协议:按需路由协议:混合路由协议:(局部范围1,远距离2)先应式

反应式

混合式

-

路由协议的攻击模型

-

更改路由序号的重定向攻击(AODV与DSR)

-

更改跳数的重定向攻击(AODV)

- 假冒攻击

- 拒绝服务攻击

-

目的节点拒绝服务攻击

-

篡改源路由进行拒绝服务攻击(DSR)

- 伪造报文攻击

-

伪造路由错误信息(AODV和DSR)

-

破坏路由状态(DSR)

-

路由表溢出

-

重放攻击

-

黑洞攻击

- 自私节点的不合作攻击

-

能量消耗

-

自身数据发送延迟

密钥管理-要求和分类

基本要求

-

前向保密:节点退出(主动地或者被强制地)通信组后不能够继续参与组通信即它们无法利用自己拥有的组密钥解密后续组通信数据或者生成有效的加密数据

-

后向保密:当新的成员加入到通信组后,必须保证新加入的成员无法解密它加入以前的组通信报文

-

抗合谋攻击

分类

-

集中式组密钥管理协议(只适用于小规模的组通信):存在单一的密钥服务器KS对整个组的密钥进行管理。

-

分布式组密钥管理协议:分布式组密钥协议的特点是群组中没有固定的控制节点,组密钥由所有成员贡献的秘密份额协商生成。根据密钥份额的分布性可以分为部分分布式和完全分布式两种情况。

-

层次式组密钥管理协议:具有很强的可扩展性,层次结构也存在随着分层级数的增加

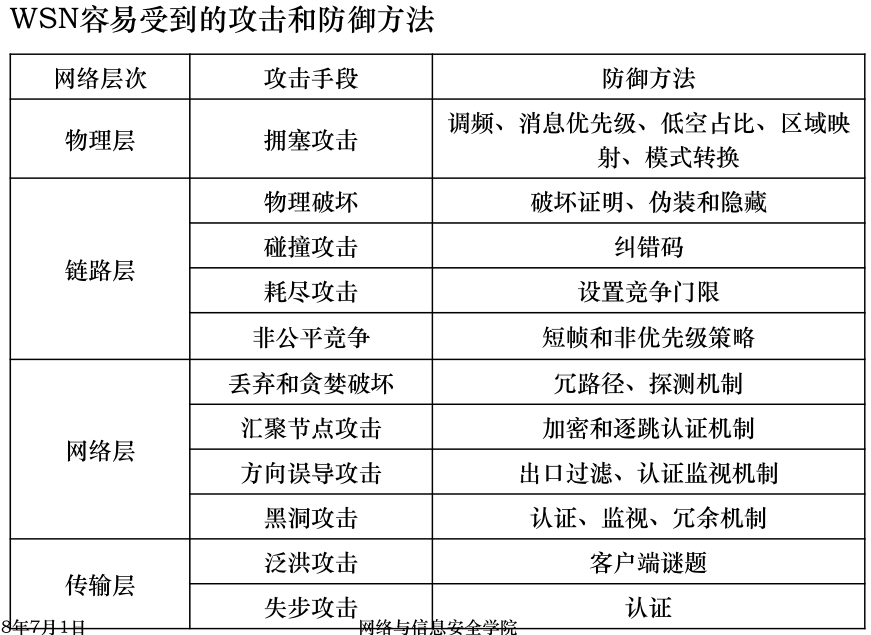

传感器-攻击手段和防御方法

第五章

zigbee-基本信息:工作频段、传输距离/速率

- 2.4GHz-250kbps-16

- 868MHz-20kbps-1

- 915MHz-40kbps-16

节点类型、组网形态

- 全功能型节点、精简功能节点

- 星型、网状星、簇状型

安全借鉴了802.15.4

三类安全模式

- 无安全模式:默认,可能被窃听

- 访问控制列表模式:通过访问控制列表ACL限制非法节点获取数据

- 安全模式,同时使用访问控制和帧载荷密码保护

三种密钥+特性

-

主密钥:用于配合ZigBee对称密钥的建立(SKKE)过程来派生其它密钥

-

网络密钥:保护广播和组数据的机密性和完整性,同时也为网络认证提供保护(仅在广播消息中使用)

-

链接密钥:保护两个设备之间单播数据的机密性和完整性